Informática

Redação do Site Inovação Tecnológica – 30/07/2025

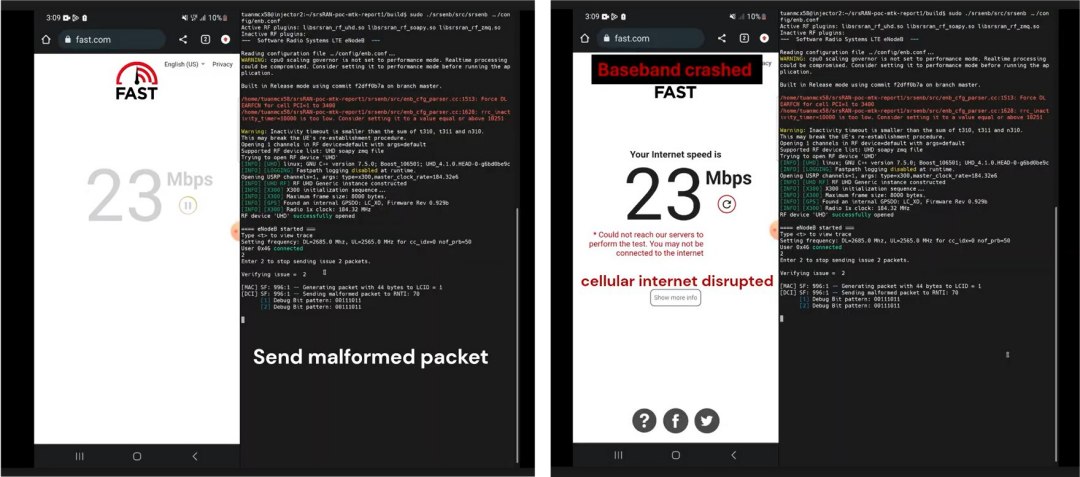

À esquerda, o celular opera normalmente. Mas ele trava tão logo recebe o pacote mal-intencionado (direita).

[Imagem: Tuan Dinh Hoang et al. (2025)]

Pacote de dados trava celular

Um único pacote de dados mal-intencionado é capaz de travar completamente grande parte dos celulares que usamos hoje. Apenas algumas marcas de celulares corrigiram as vulnerabilidades até agora.

Os telefones celulares precisam permanecer conectados às redes móveis o tempo todo para funcionarem corretamente. O componente central que permite essa conectividade constante chama-se “modem de comunicação” (banda base), um chip que fica dentro do aparelho.

Tuan Hoang e colegas do Instituto Avançado de Ciência e Tecnologia da Coreia (KAIST) descobriram vulnerabilidades de segurança nas camadas inferiores dos modems de comunicação que equipam a maioria dos smartphones atuais.

Usando uma estrutura de testes desenvolvida por eles mesmos, chamada “LLFuzz (Lower Layer Fuzz)”, a equipe demonstrou a necessidade urgente de que a indústria crie padrões para os testes de segurança de modems de comunicação móvel.

Já existe uma padronização na indústria de comunicações móveis, mas os testes de conformidade verificam a operação normal dos aparelhos em situações normais. No entanto, não existem padrões para o tratamento de pacotes anormais, daí a necessidade do desenvolvimento de testes de segurança padronizados, dizem os pesquisadores.

Arquitetura da rede de telefonia celular.

[Imagem: Tuan Dinh Hoang et al. (2025)]

Vulnerabilidades críticas nos celulares

As vulnerabilidades críticas de segurança estão localizadas nas camadas inferiores dos modems de comunicação dos celulares. Elas permitem que um ataque simples – inacreditavelmente simples – incapacite a comunicação do telefone. Basta enviar um único pacote de dados manipulado para que o celular trave – um pacote de dados é a menor unidade de transmissão de dados em uma rede.

Em particular, essas vulnerabilidades são extremamente graves, já que podem não apenas impedir o funcionamento dos aparelhos, mas também levar à execução remota de código (RCE).

Enquanto as pesquisas de segurança têm-se concentrado principalmente em camadas mais altas de comunicação móvel, como NAS (Network Access Stratum) e RRC (Radio Resource Control), os pesquisadores coreanos se concentraram em analisar a lógica de tratamento de erros das camadas mais baixas da comunicação móvel, que os fabricantes frequentemente negligenciam.

O LLFuzz foi capaz de extrair com precisão vulnerabilidades causadas por erros de implementação comparando e analisando máquinas de estado baseadas no padrão 3GPP com respostas reais do dispositivo – 3GPP é uma organização colaborativa internacional que cria padrões globais de comunicações móveis.

Telefones afetados

A equipe realizou experimentos com 15 smartphones comerciais de fabricantes globais, incluindo Apple, Samsung, Google e Xiaomi, e descobriu um total de 11 vulnerabilidades. Dentre elas, sete receberam números oficiais de CVE (Vulnerabilidades e Exposições Comuns), e os fabricantes aplicaram correções de segurança para essas vulnerabilidades. No entanto, as quatro restantes ainda não foram divulgadas publicamente.

- Qualcomm: Afeta mais de 90 chipsets, incluindo CVE-2025-21477, CVE-2024-23385.

- MediaTek: afeta mais de 80 chipsets, incluindo CVE-2024-20076, CVE-2024-20077, CVE-2025-20659.

- Samsung: CVE-2025-26780 (visa os chipsets mais recentes, como Exynos 2400 e 5400).

- Apple: CVE-2024-27870 (compartilha a mesma vulnerabilidade dos CVEs que a Qualcomm).

Canais lógicos e definições de estado nas redes 4G e 5G.

[Imagem: Tuan Dinh Hoang et al. (2025)]

Riscos em celulares caros e baratos

As vulnerabilidades foram encontradas nas camadas inferiores do modem de comunicação (RLC, MAC, PDCP, PHY) e, devido às suas características estruturais, onde criptografia ou autenticação não são aplicadas, erros operacionais podem ser induzidos simplesmente pela injeção de sinais externos.

A equipe divulgou um vídeo de demonstração (a primeira imagem deste artigo mostra duas capturas de tela desse vídeo) mostrando que, quando eles injetaram um pacote sem fio manipulado (pacote MAC malformado) em smartphones comerciais por meio de um dispositivo de rádio definido por software (SDR), usando pacotes gerados em um notebook, o modem de comunicação do celular (banda base) travou imediatamente.

O vídeo mostra dados sendo transmitidos normalmente a 23 MB por segundo, mas a transmissão é interrompida e o sinal de comunicação móvel desaparece imediatamente após a inserção do pacote manipulado. Isso demonstra que um único pacote sem fio pode danificar o modem de comunicação de um dispositivo comercial.

As vulnerabilidades estão no chip do modem, um componente central dos smartphones, responsável por chamadas, mensagens de texto e comunicação de dados, o que o torna um componente muito importante. Esses chips de modem problemáticos não estão apenas em smartphones topo de linha, mas também em celulares de baixo custo, tablets, relógios inteligentes e dispositivos IoT, o que leva a um amplo potencial de danos ao usuário devido à sua ampla difusão.

Artigo: LLFuzz: An Over-the-Air Dynamic Testing Framework for Cellular Baseband Lower Layers

Autores: Tuan Dinh Hoang, Taekkyung Oh, CheolJun Park, Insu Yun, Yongdae Kim

Link: https://syssec.kaist.ac.kr/pub/2025/LLFuzz_Tuan.pdf

Outras notícias sobre:

Deixe um comentário